InterSystems IRIS Open Authorization Framework(OAuth 2.0)の実装 - パート3

作成者:Daniel Kutac(InterSystems セールスエンジニア)

パート 3. 付録

InterSystems IRIS OAUTH クラスの説明

この連載の前のパートでは、InterSystems IRIS を OAUTH クライアントおよび認可/認証サーバー(OpenID Connect を使用)として機能するように構成する方法について学びました。 この連載の最後のパートでは、InterSystems IRIS OAuth 2.0 フレームワークを実装するクラスについて説明します。 また、一部の API クラスのメソッドの使用例についても説明します。

OAuth 2.0 を実装する API クラスは、目的に応じて 3 種類のグループに分けることができます。 すべてのクラスは %SYS ネームスペースで実装されています。 これらの一部は(% package 経由で)公開されていますが、一部は非公開になっており、開発者が直接呼び出すことはできません。

内部クラス

これらのクラスは OAuth2 パッケージに属しています。

次の表に、対象となるクラスの一部を掲載しています(クラスの完全なリストについては、CachéあるいはIRIS インスタンスのオンラインクラスリファレンスを参照してください)。 以下の表に掲載されているものを除き、これらのクラスをアプリケーション開発者が直接使用することはできません。

| クラス名 |

OAuth2.Client、OAuth2.ServerDefinition、OAuth2.Server.Client、OAuth2.Configuration の各オブジェクトは UI を使用せずに開き、変更し、作成または変更した構成を保存できます。 これらのクラスを使用し、構成をプログラムで操作できます。

サーバーカスタマイズ用クラス

これらのクラスは %OAuth2 パッケージに属しています。 このパッケージには、一連の内部クラス(ユーティリティ)が含まれています。ここでは、開発者が使用できるクラスについてのみ説明します。 これらのクラスは、OAuth 2.0 Server Configuration(サーバー構成)ページで参照されます。

| %OAuth2.Server.Authenticate |

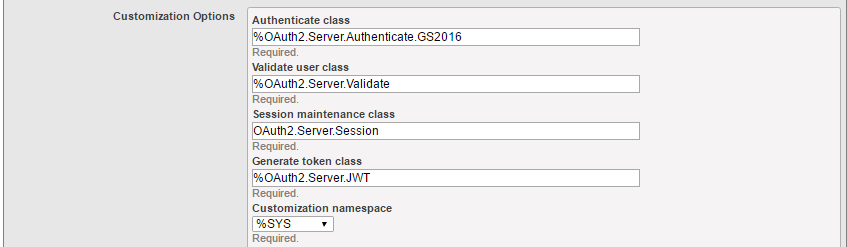

次の画像に、OAuth 2.0 認可サーバー構成の対応するセクションを示します。

OpenID Connect を JWT 形式の識別情報トークン(id_token)と共に使用する場合は、構成内のデフォルトの Generate Token Class である %OAuth2.Server.Generate を %OAuth2.Server.JWT に置換してください。それ以外の場合は、デフォルトの Generate クラスのままにしてください。

カスタマイズオプションについては、後で別の章で詳しく説明します。

公開 API クラス

公開 API クラスは、アプリケーション開発者が Web アプリケーションのメッセージフローに正しい値を渡し、アクセストークンの検証やイントロスペクションなどを実行するために使用されます。

これらのクラスは %SYS.OAuth2 パッケージで実装されています。 次の表に、実装されているクラスの一部を掲載しています。

| %SYS.OAuth2.AccessToken |

このグループのいくつかのメソッドとクラスを詳しく見てみましょう。

アクセストークンを使用するすべてのクライアントアプリケーションクラスは、その有効性をチェックする必要があります。 このチェックは、OnPage メソッド(または ZEN か ZENMojo ページの対応するメソッド)のどこかで実行されます。

こちらがそのコードスニペットです。

// OAuth2 サーバーからのアクセストークンがあるかどうかをチェックします。

set isAuthorized=##class(%SYS.OAuth2.AccessToken).IsAuthorized(..#OAUTH2APPNAME,,"scope1,

scope2",.accessToken,.idtoken,.responseProperties,.error)

// アクセストークンがあるかどうかをさらにチェックします。

// 以下は実行可能なすべてのテストであり、あらゆるケースで必要なわけではありません。

// 各テストで返される JSON オブジェクトが単に表示されています。

if isAuthorized {

// 何らかの処理を実行します – リソースサーバーの API を呼び出して目的のデータを取得します。

}

リソースサーバーの API を呼び出すたびに、アクセストークンを提供する必要があります。 この処理は、%SYS.OAuth2.AccessToken メソッドの AddAccessToken メソッドによって実行されます。こちらがそのコードスニペットです。

set httpRequest=##class(%Net.HttpRequest).%New()

// AddAccessToken は現在のアクセストークンをリクエストに追加します。

set sc=##class(%SYS.OAuth2.AccessToken).AddAccessToken(

httpRequest,,

..#SSLCONFIG,

..#OAUTH2APPNAME)

if $$$ISOK(sc) {

set sc=httpRequest.Get(.. Service API url …)

}

この連載の前のパートで提供したサンプルコードでは、最初のアプリケーションページ(Cache1N)の OnPreHTTP メソッドでこのコードを確認することができました。 このコードは、アプリケーションの最初のページでアクセストークンチェックを実行するのに最適な場所です。

ClassMethod OnPreHTTP() As %Boolean [ ServerOnly = 1 ]

{

set scope="openid profile scope1 scope2"

#dim %response as %CSP.Response

if ##class(%SYS.OAuth2.AccessToken).IsAuthorized(..#OAUTH2APPNAME,,

scope,.accessToken,.idtoken,.responseProperties,.error) {

set %response.ServerSideRedirect="Web.OAUTH2.Cache2N.cls"

}

quit 1

}

上記のコードにある SYS.OAuth2.AccessToken クラスの IsAuthorized メソッドは有効なアクセストークンが存在するかどうかをチェックし、存在しない場合に認可サーバーの認証フォームを指すログインボタン/リンクを使用してページの内容を表示し、存在する場合に実際にデータ取得処理を実行する 2 番目のページにリダイレクトします。

ただし、このコードは次のように変更できます。

ClassMethod OnPreHTTP() As %Boolean [ ServerOnly = 1 ]

{

set scope="openid profile scope1 scope2"

set sc=##class(%SYS.OAuth2.Authorization).GetAccessTokenAuthorizationCode(

..#OAUTH2APPNAME,scope,..#OAUTH2CLIENTREDIRECTURI,.properties)

quit +sc

}

この場合は、結果が異なります。 %SYS.OAuth2.Authorization クラスの GetAccessTokenAuthorizationCode メソッドを使用すると、アプリケーションの最初のページの内容を表示せずに、認可サーバーの認証フォームに直接移動します。

これは、Web アプリケーションがモバイルデバイスのネイティブアプリケーションから呼び出され、一部のユーザー情報がネイティブアプリケーション(ランチャー)によってすでに表示されており、認可サーバーを指すボタンを含む Web ページを表示する必要がない場合に便利です。

署名付き JWT トークンを使用する場合は、その内容を検証する必要があります。 この検証は次のメソッドで実行されます。

set valid=##class(%SYS.OAuth2.Validation).ValidateJWT(applicationName,accessToken,scope,,.jsonObject,.securityParameters,.sc)

メソッドパラメーターの詳細については、Class Reference ドキュメントをご覧ください。

カスタマイズ

OAUTH が認証 / 承認 UI のカスタマイズ用に提供しているオプションについてもう少し説明します。

勤務先のポリシーで、スコープの付与に関してより限定的な動作が要求されているとします。 たとえば、取引先銀行内のさまざまな金融システムに接続するホームバンキングアプリケーションを実行できるとしましょう。 銀行は、取得対象の実際の銀行口座に関する情報を含むスコープへのアクセスのみを許可します。 銀行は非常に多くの口座を運営しているため、すべての口座に静的なスコープを定義することは不可能です。 代わりに、認可処理中にその場でスコープを生成する処理をカスタム認可ページのコードに組み込むことができます。

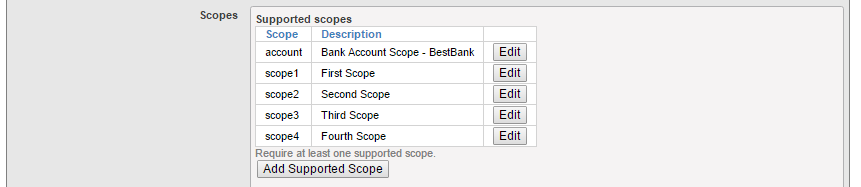

デモを行うため、ここではサーバー構成にもう 1 つのスコープを追加する必要があります。次の画像を参照してください。

また、%OAuth2.Server.Authenticate.Bank という名前のカスタム Authenticate クラスへの参照も追加しました。

では、銀行の認証クラスはどのようになるのでしょうか? 次は想定されるクラスの例です。 このクラスは、ユーザーが提供するデータを使用して標準の認証フォームと認可フォームを拡張します。 BeforeAuthenticate、DisplayPermissions、AfterAuthenticate の各メソッド間を流れる情報は、%OAuth2.Server.Properties クラスの properties 変数によって渡されます。

Class %OAuth2.Server.Authenticate.Bank Extends %OAuth2.Server.Authenticate

{

/// account(口座)のスコープに CUSTOM BESTBANK のサポートを追加します。

ClassMethod BeforeAuthenticate(scope As %ArrayOfDataTypes, properties As %OAuth2.Server.Properties) As %Status

{

// 起動スコープが指定されていない場合は何もしません。

If 'scope.IsDefined("account") Quit $$$OK

// 起動クエリパラメーターから起動コンテキストを取得します。

Set tContext=properties.RequestProperties.GetAt("accno")

// コンテキストがない場合は何もしません。

If tContext="" Quit $$$OK

try {

// ここで BestBank コンテキストを照会する必要があります。

Set tBankAccountNumber=tContext

// accno のスコープを追加します。 -> 動的にスコープを変更(account なし:<accno> スコープはサーバー構成に存在します)

// この特定のスコープは、それが Cookie サポートを使用して account または account:accno によって

// 以前に選択されていた場合に account 経由で同じ accno にアクセスできるようにするために使用されます。

Do scope.SetAt("Access data for account "_tBankAccountNumber,"account:"_tBankAccountNumber)

// 処理が終わった account のスコープはもう必要ありません。

// これにより、account スコープが存在することで DisplayPermissions が強制的に呼び出されるのを防ぎます。

Do scope.RemoveAt("account")

// AfterAuthenticate が応答プロパティに変換する accno プロパティを追加します。

Do properties.CustomProperties.SetAt(tBankAccountNumber,"account_number")

} catch (e) {

s ^dk("err",$i(^dk("err")))=e.DisplayString()

}

Quit $$$OK

}

/// account のスコープに CUSTOM BESTBANK のサポートを追加します。

/// account_number カスタムプロパティが BeforeAuthenticate(account)または

/// DisplayPermissions(account:accno)によって追加された場合は、必要な応答プロパティを追加します。

ClassMethod AfterAuthenticate(scope As %ArrayOfDataTypes, properties As %OAuth2.Server.Properties) As %Status

{

// account_number(account)または accno(account:accno)プロパティが存在しない限り、ここで実行することは何もありません。

try {

// カスタムログを記録する例

If $$$SysLogLevel>=3 {

Do ##class(%OAuth2.Utils).LogServerScope("log ScopeArray-CUSTOM BESTBANK",%token)

}

If properties.CustomProperties.GetAt("account_number")'="" {

// 応答に accno クエリパラメーターを追加します。

Do properties.ResponseProperties.SetAt(properties.CustomProperties.GetAt("account_number"),"accno")

}

} catch (e) {

s ^dk("err",$i(^dk("err")))=e.DisplayString()

}

Quit $$$OK

}

/// BEST BANK の account のテキストを含むように変更された DisplayPermissions

ClassMethod DisplayPermissions(authorizationCode As %String, scopeArray As %ArrayOfDataTypes, currentScopeArray As %ArrayOfDataTypes, properties As %OAuth2.Server.Properties) As %Status

{

Set uilocales = properties.RequestProperties.GetAt("ui_locales")

Set tLang = ##class(%OAuth2.Utils).SelectLanguage(uilocales,"%OAuth2Login")

// $$$TextHTML(Text,Domain,Language)

Set ACCEPTHEADTITLE = $$$TextHTML("OAuth2 Permissions Page","%OAuth2Login",tLang)

Set USER = $$$TextHTML("User:","%OAuth2Login",tLang)

Set POLICY = $$$TextHTML("Policy","%OAuth2Login",tLang)

Set TERM = $$$TextHTML("Terms of service","%OAuth2Login",tLang)

Set ACCEPTCAPTION = $$$TextHTML("Accept","%OAuth2Login",tLang)

Set CANCELCAPTION = $$$TextHTML("Cancel","%OAuth2Login",tLang)

&html<<html>>

Do ..DrawAcceptHead(ACCEPTHEADTITLE)

Set divClass = "permissionForm"

Set logo = properties.ServerProperties.GetAt("logo_uri")

Set clientName = properties.ServerProperties.GetAt("client_name")

Set clienturi = properties.ServerProperties.GetAt("client_uri")

Set policyuri = properties.ServerProperties.GetAt("policy_uri")

Set tosuri = properties.ServerProperties.GetAt("tos_uri")

Set user = properties.GetClaimValue("preferred_username")

If user="" {

Set user = properties.GetClaimValue("sub")

}

&html<<body>>

&html<<div id="topLabel"></div>>

&html<<div class="#(divClass)#">>

If user '= "" {

&html<

<div>

<span id="left" class="userBox">#(USER)#<br>#(##class(%CSP.Page).EscapeHTML(user))#</span>

>

}

If logo '= "" {

Set espClientName = ##class(%CSP.Page).EscapeHTML(clientName)

&html<<span class="logoClass"><img src="#(logo)#" alt="#(espClientName)#" title="#(espClientName)#" align="middle"></span>>

}

If policyuri '= "" ! (tosuri '= "") {

&html<<span id="right" class="linkBox">>

If policyuri '= "" {

&html<<a href="#(policyuri)#" target="_blank">#(POLICY)#</a><br>>

}

If tosuri '= "" {

&html<<a href="#(tosuri)#" target="_blank">#(TERM)#</a>>

}

&html<</span>>

}

&html<</div>>

&html<<form>>

Write ##class(%CSP.Page).InsertHiddenField("","AuthorizationCode",authorizationCode),!

&html<<div>>

If $isobject(scopeArray), scopeArray.Count() > 0 {

Set tTitle = $$$TextHTML(" is requesting these permissions:","%OAuth2Login",tLang)

&html<<div class="permissionTitleRequest">>

If clienturi '= "" {

&html<<a href="#(clienturi)#" target="_blank">#(##class(%CSP.Page).EscapeHTML(clientName))#</a>>

} Else {

&html<#(##class(%CSP.Page).EscapeHTML(clientName))#>

}

&html<#(##class(%CSP.Page).EscapeHTML(tTitle))#</div>>

Set tCount = 0

Set scope = ""

For {

Set display = scopeArray.GetNext(.scope)

If scope = "" Quit

Set tCount = tCount + 1

If display = "" Set display = scope

Write "<div class='permissionItemRequest'>"_tCount_". "_##class(%CSP.Page).EscapeHTML(display)_"</div>"

}

}

If $isobject(currentScopeArray), currentScopeArray.Count() > 0 {

Set tTitle = $$$TextHTML(" already has these permissions:","%OAuth2Login",tLang)

&html<<div>>

&html<<div class="permissionTitleExisting">>

If clienturi '= "" {

&html<<a href="#(clienturi)#" target="_blank">#(##class(%CSP.Page).EscapeHTML(clientName))#</a>>

} Else {

&html<#(##class(%CSP.Page).EscapeHTML(clientName))#>

}

&html<#(##class(%CSP.Page).EscapeHTML(tTitle))#</div>>

Set tCount = 0

Set scope = ""

For {

Set display = currentScopeArray.GetNext(.scope)

If scope = "" Quit

Set tCount = tCount + 1

If display = "" Set display = scope

Write "<div class='permissionItemExisting'>"_tCount_". "_##class(%CSP.Page).EscapeHTML(display)_"</div>"

}

&html<</div>>

}

/*********************************/

/* BEST BANK CUSTOMIZATION */

/*********************************/

try {

If properties.CustomProperties.GetAt("account_number")'="" {

// Display the account number obtained from account context.

Write "<div class='permissionItemRequest'><b>Selected account is "_properties.CustomProperties.GetAt("account_number")_"</b></div>",!

// or, alternatively, let user add some more information at this stage (e.g. linked account number)

//Write "<div>Account Number: <input type='text' id='accno' name='p_accno' placeholder='accno' autocomplete='off' ></div>",!

}

} catch (e) {

s ^dk("err",$i(^dk("err")))=e.DisplayString()

}

/* original implementation code continues here... */

&html<

<div><input type="submit" id="btnAccept" name="Accept" value="#(ACCEPTCAPTION)#"/></div>

<div><input type="submit" id="btnCancel" name="Cancel" value="#(CANCELCAPTION)#"/></div>

>

&html<</form>

</div>>

Do ..DrawFooter()

&html<</body>>

&html<<html>>

Quit 1

}

/// CUSTOM BESTBANK の場合、入力された患者を検証する必要があります。

/// ! このメソッドの javascript はユーザーに追加データを DisplayPermissions メソッド内

/// で入力させる場合にのみ必要です !

ClassMethod DrawAcceptHead(ACCEPTHEADTITLE)

{

&html<<head><title>#(ACCEPTHEADTITLE)#</title>>

Do ..DrawStyle()

&html<

<script type="text/javascript">

function doAccept()

{

var accno = document.getElementById("accno").value;

var errors = "";

if (accno !== null) {

if (accno.length < 1) {

errors = "Please enter account number name";

}

}

if (errors) {

alert(errors);

return false;

}

// submit the form

return true;

}

</script>

>

&html<</head>>

}

}

ご覧のとおり、%OAuth2.Server.Properties クラスにはいくつかの配列が含まれており、渡されています。 具体的には、以下の配列です。

· RequestProperties – 認可リクエストのパラメーターが含まれています。

· CustomProperties – 上記のコードの間でデータをやり取りするためのコンテナ。

· ResponseProperties – トークンリクエストに対する JSON 応答オブジェクトに追加されるプロパティのコンテナ。

· ServerProperties – 認可サーバーがカスタマイズコードに公開する共有プロパティが含まれます(logo_uri、client_uri など…)

さらに、認可サーバーが返す必要のあるクレームを指定するのに使用されるいくつかの "claims" プロパティが含まれています。

この認証ページを正しく呼び出すため、最初のクライアントページのコードを次のように変更しました。

set scope="openid profile scope1 scope2 account"

// このデータはアプリケーションに由来し(フォームデータなど)、リクエストのコンテキストを設定します。

// ここでは Authenticate クラスをサブクラス化することで、このデータをユーザーに表示することができます。

// それにより、該当ユーザーはアクセスを許可するかどうかを決めることができます。

set properties("accno")="75-452152122-5320"

set url=##class(%SYS.OAuth2.Authorization).GetAuthorizationCodeEndpoint(

..#OAUTH2APPNAME,

scope,

..#OAUTH2CLIENTREDIRECTURI,

.properties,

.isAuthorized,

.sc)

if $$$ISERR(sc) {

write "GetAuthorizationCodeEndpoint Error="

write ..EscapeHTML($system.Status.GetErrorText(sc))_"<br>",!

}ご覧のとおり、ここではアプリケーションのさまざまな部分から発生する可能性のあるコンテキスト値を使用して account のスコープとプロパティ配列ノード “accno” を追加しました。 この値はアクセストークンの内部でリソースサーバーに渡され、さらに処理されます。

上記のロジックは、電子的な患者記録を交換するための FHIR 標準で実際に使用されています。

デバッグ

OAUTH フレームワークには、デバッグ機能が組み込まれています。 クライアントとサーバー間の通信はすべて暗号化されているため、これは非常に便利です。 デバッグ機能を使用すると、API クラスによって生成されたトラフィックデータをネットワーク経由で送信する前にキャプチャできます。 コードをデバッグするため、以下のコードに従って単純なルーチンまたはクラスを実装できます。 InterSystems IRIS インスタンスのすべての通信でこのコードを実装する必要があることに注意してください! その場合、OAUTH フローのプロセス内での役割を示す名前をファイル名に指定することをお勧めします。 (以下のサンプルコードは rr.mac ルーチンとして保存されていますが、どんな名前を付けるかはあなた次第です。)

// d start^rr()

start() public {

new $namespace

set $namespace="%sys"

kill ^%ISCLOG

set ^%ISCLOG=5

set ^%ISCLOG("Category","OAuth2")=5

set ^%ISCLOG("Category","OAuth2Server")=5

quit

}

// d stop^rr()

stop() public {

new $namespace

set $namespace="%sys"

set ^%ISCLOG=0

set ^%ISCLOG("Category","OAuth2")=0

set ^%ISCLOG("Category","OAuth2Server")=0

quit

}

// display^rr()

display() public {

new $namespace

set $namespace="%sys"

do ##class(%OAuth2.Utils).DisplayLog("c:\temp\oauth2_auth_server.log")

quit

}

次に、テストを開始する前にターミナルを開き、すべての InterSystems IRIS ノード(クライアント、認可サーバー、リソースサーバー)で d start^rr() を呼び出してください。 完了後、d stop^rr() と d display^rr() を実行してログファイルを読み込んでください。

最後に

この連載記事では、InterSystems IRIS OAuth 2.0 の実装を使用する方法を学びました。 パート1では簡単なクライアントアプリケーションのデモを行い、パート2では複雑な例を説明しました。 最後に、OAuth 2.0 の実装で最も重要なクラスについて説明し、ユーザーアプリケーション内でそれらを呼び出す必要がある場合について説明しました。

時々私が投げかけるくだらない質問に我慢強く回答し、この連載をレビューしてくれた Marvin Tener に心から感謝の意を表します。